Троян, який поводиться як людина

На відміну від «швидких» механічних атак, Herodotus не поспішає. Він робить інтервали між натисканнями, затримує введення кожної літери на кілька секунд, поводиться так, ніби користувач відволікається, і навіть виконує випадкові прокрутки та торкання.

Такий підхід дає змогу шкіднику виглядати як реальний користувач під час авторизації. Багато систем виявлення шахрайства орієнтуються на надшвидке або шаблонне введення — Herodotus уникає цих «червоних прапорців», діючи повільно та непередбачувано.

Парадоксально, але в цьому випадку код поводиться «людяніше», ніж деякі сервісні чат-боти.

Що він краде і як

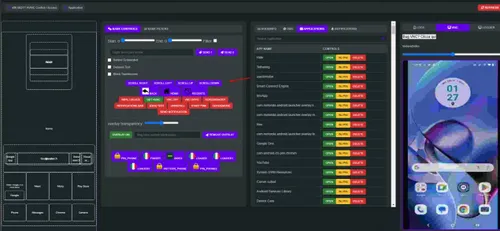

Далі оператори можуть дистанційно керувати телефоном, заходити в банківські додатки під жертвою та відправляти перекази, поки власник нічого не підозрює. Усе це відбувається «у фоні», а зовні пристрій виглядає цілком звичайним.

Чому його важко помітити

Іронія в тому, що поки антивірусне ПЗ вчиться виявляти «ботів», шкідники навчилися поводитися як люди.

Географія та канали розповсюдження

Станом на жовтень 2025 випадки виявлення зафіксували в Італії, Бразилії та кількох інших регіонах. Зловмисники масово розповсюджують програму через фішингові повідомлення та підробні сайти, які заманюють користувача завантажити інфікований додаток. Ключовий крок для зараження — дозвіл на служби доступності.

Поки що загроза перебуває на ранній стадії розповсюдження — це дає шанс контролюючим командам швидко відреагувати та зупинити ширше поширення. Проте досвід показує: коли з’являється нова техніка обману, інші кіберзлочинці часто наслідують її.

Людський фактор — головна вразливість

Найстрашніше тут не лише технологія, а психологія. Herodotus створили так, щоб він виглядав природно — неточний, вагомий, правдоподібний. Це змушує переглянути підходи до захисту: вже недостатньо мислити лише як «код», потрібне розуміння людської поведінки онлайн.

Коротко: поки шкідники вчаться «думати» як люди, захист має навчитися розпізнавати наміри за поведінкою.

Висновок

Herodotus демонструє, що наступна хвиля кіберзагроз може бути не швидшою, а хитрішою — вона маскується під людину. Розрив між машиною та людиною стирається, і цього разу саме шкідливе ПЗ переймає людські манери.

Коротко по суті

- Herodotus — новий Android-троян, що імітує людський набір тексту та жести.

- Використовує сервіси доступності для читання SMS і перехоплення кодів 2FA.

- Затримки у введенні та випадкові жести допомагають уникати детекції.

- На 2025 рік випадки зафіксовано в Італії, Бразилії та інших регіонах.

- Експерти закликають оновлювати системи виявлення, щоб аналізувати наміри, а не лише поведінкові шаблони.

Що з цим робити прямо зараз

- Не дозволяйте додаткам права сервісів доступності, якщо ви не впевнені у джерелі.

- Уникайте завантаження програм із підозрілих сайтів і переходів з фішингових повідомлень.

- Включіть багатофакторну аутентифікацію через апаратні ключі або додатки-генератори кодів, а не тільки SMS.

- Регулярно оновлюйте ОС і антивірусні рішення.

Що це означає

Коротко: кіберзлочинці переходять від «швидких ботів» до тактики, яка експлуатує людську недосконалість. Це вимагає від банків, сервісів і розробників безпеки переосмислення правил ризик-аналізу — рух від простих метрик швидкості до моделей, що враховують контекст і намір. Для користувачів головне — бути обережнішими з дозволами додатків і не поспішати під час встановлення програм.

Підписуйтесь на Gizchina.net в Google News, Facebook, X (Twitter), Instagram, Threads, LinkedIn, Telegram, та на Blogarama, щоб бути в курсі останніх новин технологічної індустрії.

Джерело: GizChina.com

Blogarama - Blog Directory

Blogarama - Blog Directory